《统信UOS》设置等保三级

2022-09-29

2671

0

1、环境,os:102X 架构:all

***文档无例外说明需要用的是root用户登陆系统操作***

2、设置密码复杂度

在设置之前最好将文件进行备份,cp /etc/pam.d/common-passwd /etc/pam.d/common-passwd.back

设置密码复杂度有两种方式:

第一种方式:

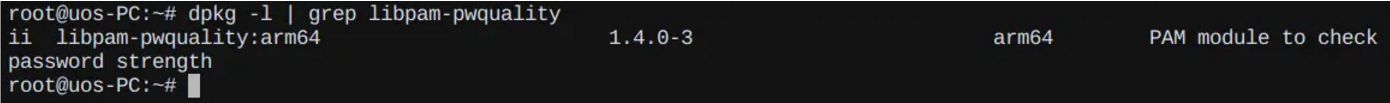

A:通过libpam-pwquality依赖包设置,确保系统是否安装了密码复杂度的相关依赖包。

依赖包的查看方式 dpkg -l libpam-pwquality

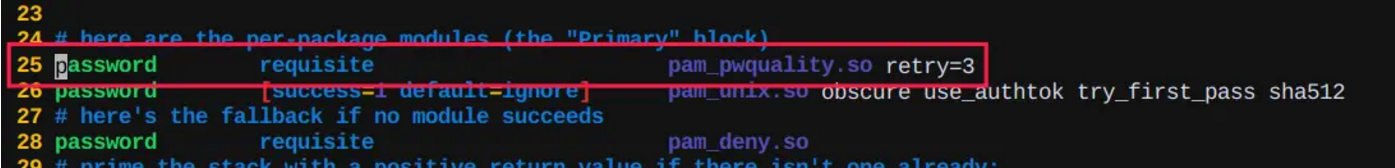

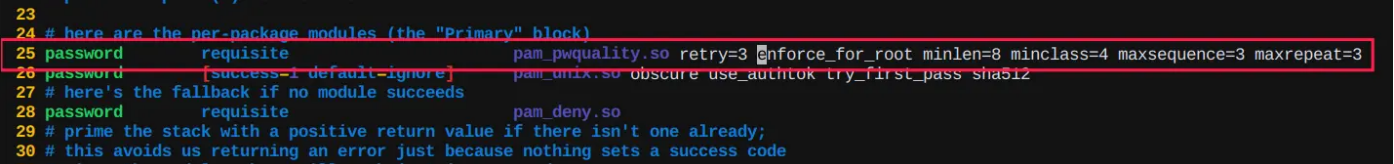

修改为:vim /etc/pam.d/common-passwd

password requisite pam_pwquality.so retry=3 enforce_for_root minlen=8 minclass=4 maxsequence=3 maxrepeat=3

参数说明:

retry=3 此选项将提示用户3次,然后退出并返回错误

enforce_for_root 即使是配置root用户的密码,也必须遵守密码策略

minlen=8 密码最少长度8位

minclass=4 密码至少有四种特殊字符(大写字母、小写字母、数字、特殊符号)

maxsequence=3 在新密码中设置单调字符序列的最大长度。(如'123','fed)

maxrepeat=3 设置密码中只允许最多3个连续的字符相同

参数后面的数字可以修改

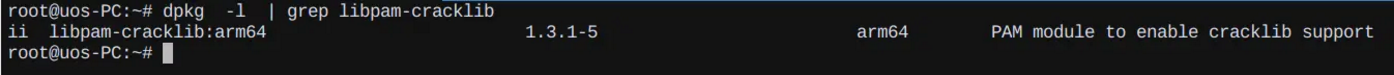

B:通过libpam-cracklib依赖包设置,确保系统是否安装了密码复杂度的相关依赖包。

依赖包的查看方式 dpkg -l libpam-cracklib,如果没有安装需要用apt install -y libpam-cracklib 进行安装。

vim /etc/pam.d/common-passwd

password requisite pam_cracklib.so retry=3 minlen=8 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1 enforce_for_root

参数说明:

ucredit=-1 必须至少包含一个大写字母

lcredit=-1 必须至少包含一个小写字母

dcredit=-1 必须至少包含一个数字

ocredit=-1 必须至少包含一个标点符号

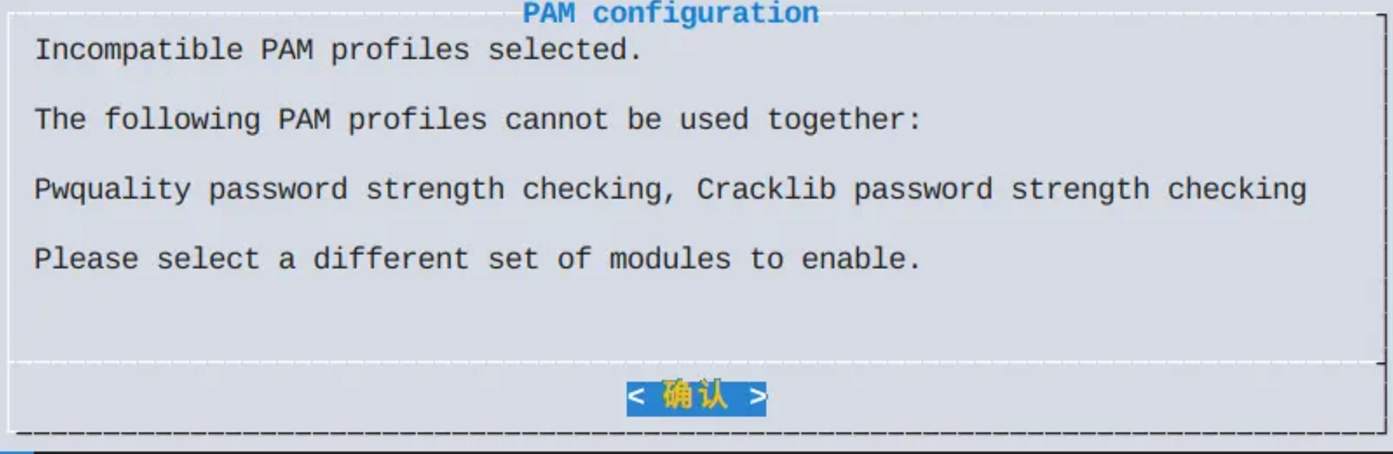

上述设置中需要用的安装包安装时提示是否覆盖原来的pam文件,选择确认即可

原有的配置文件会被覆盖,因此最好是将系统中的/etc/pam.d目录进行备份。建议cp -ar /etc/pam.d /etc/pam.d-back命令进行备份。

3、设置密码过期时间

在设置之前将文件备份 cp /etc/login.defs /etc/login.defs.back

编辑文件第160行,161行,162行内容: vim /etc/login.defs

参数说明:

PASS_MAX_DAYS 45 ##设置密码最多可多少天不修改

PASS_MIN_DAYS 5 ##设置密码修改之间最小的天数

PASS_WARN_AGE 6 ##设置密码失效前多少天通知用户

变量和数值中需要用空格隔开,不能写在一起,数值可以变化

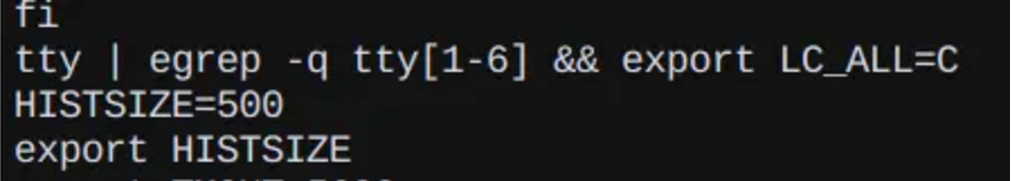

4、设置保留用户命令历史记录

设置之前将配置文件备份 cp /etc/profile /etc/profile.back

设置内容:vim /etc/profile

参数说明

HISTSIZE=500 ##设置保存历史命令的记录是500条

export HISTSIZE ##设置参数生效

5、设置登陆时间超时

5.1,设置本地登陆超时

设置之前备份配置文件 cp /etc/pam.d/login /etc/pam.d/login.back

(如果有按照上文介绍备份了/etc/pam.d的目录,就可以不用执行此次备份策略)

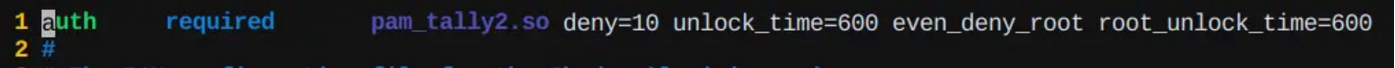

设置要求:密码输入错误10次,锁定10分钟之后解锁,同时对root用户生效,root用户锁定10分钟后解锁。

配置内容vim /etc/pam.d/login,需要在第一行中写入

参数说明

pam_tally2.so 调用动态库

deny=10 设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户

unlock_time=600 设定普通用户锁定后,多少时间后解锁,单位是秒

even_deny_root 也限制root用户

root_unlock_time=600 设定root用户锁定后,多少时间后解锁,单位是秒

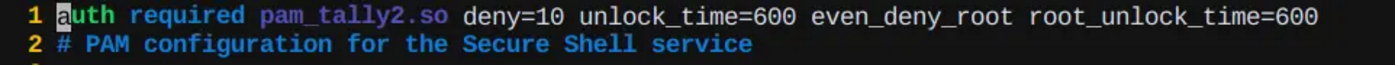

5.2,设置ssh远程登陆

设置之前备份配置文件 cp /etc/pam.d/ssh /etc/pam.d/ssh.back

(如果有按照上文介绍备份了/etc/pam.d的目录,就可以不用执行此次备份策略)

密码输入错误10次,锁定10分钟之后解锁,同时对root用户生效,root用户锁定10分钟后解锁。

设置内容:vim /etc/pam.d/ssh

设置参数:

deny=10 #设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户。

unlock_time=600 #设定普通用户锁定后,多少时间后解锁,单位是秒

vim /etc/ssh/sshd_config

设置前需要备份文件,cp /etc/ssh/sshd_config /etc/ssh/sshd_config.back

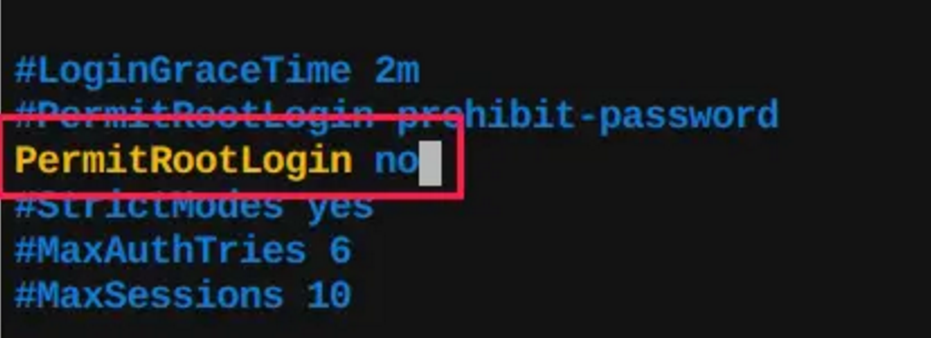

6、服务器禁止root用户远程登陆

root_unlock_time=600 #设定root用户锁定后,多少时间后解锁,单位是秒

even_deny_root #也限制root用户

unlock_time=600 #设定普通用户锁定后,多少时间后解锁,单位是秒

将PermitRootLogin yes 改为 PermitRootLogin no 或者 #PermitRootLogin yes

修改完成之后需要重启服务生效,重启服务命令systemctl restart sshd

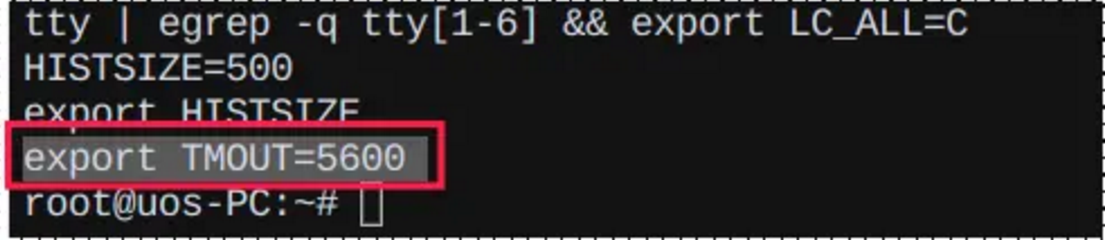

7、登陆超时后自动退出登陆

上述第4已经将文件备份可以直接设置

vim /etc/profile

参数说明

export TMOUT=5600 设置超时时间为5600秒 参数值可以自己指定

设置完成之后需要重新登陆终端生效。或者使用source /etc/profile 命令,如果结果有报错会导致不能再次登陆系统,如果没有任何提示信息表示设置成功。

8、设置ssh登陆信息

修改文件:vim /etc/motd

内容可以是任何字符

保存文件

9、限制服务器访问地址范围

三级等保里面需要控制服务器登入地址范围,通过hosts.allow或hosts.deny设置。

说明:

1.检查策略是先看/etc/hosts.allow中是否允许,如果允许直接放行;如果没有,则再看/etc/hosts.deny中是否禁止,如果禁止那么就禁止连入。

2.对/etc/hosts.allow和/etc/hosts.deny的配置不用重启就立即生效,但不管重启不重启当前已有会话都不会受影响;

3.独立启的不用加in.托管于xinetd的需要加in. 比如:in.sshd

配置不允许该ip ssh登入,在hosts.deny添加行。例:sshd:192.168.100.1

以上内容全部设置完毕,建议重启系统后验证设置是否生效

温馨提示:攀升网站提供的技术方案与您产品的实际情况可能存在差异,请您认真阅读方案并知晓其示风险的情况下谨慎操作,避免造成任何损失。