《统信UOS》 cve-2021-4034漏洞修复

2022-09-27

1729

0

应用场景

硬件/整机信息:全平台

CPU架构:全架构

【漏洞描述】

某安全团队在 polkit 的 pkexec 程序中发现了一个本地权限提升漏洞。pkexec 应用程序是一个 setuid 工具,旨在允许非特权用户根据预定义的策略以特权用户身份运行命令。

由于当前版本的 pkexec 无法正确处理调用参数计数,并最终会尝试将环境变量作为命令执行。攻击者可以通过控制环境变量,从而诱导 pkexec 执行任意代码。利用成功后,可导致非特权用户获得管理员权限。

解决方案

【修复状态】

此漏洞已于2022-01-27日修复,2022-01-28更新至外网仓库源

【修复验证】

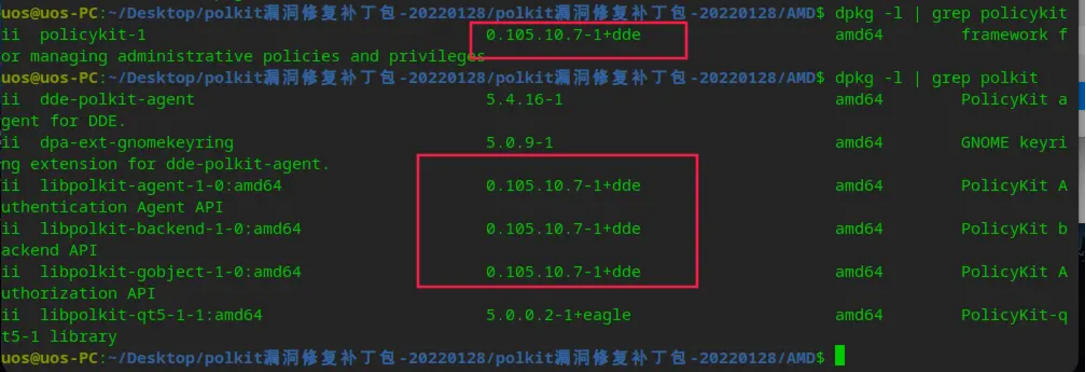

桌面专业版查看policykit-1>=0.105.10.7-1+dde,说明此漏洞已修复

服务器d版查看policykit-1>=0.105.10.7-1+dde,说明此漏洞已修复

服务器e版查看polkit>=0.116-9.up1.uel20,说明此漏洞已修复

服务器a版查看polkit>=0.115-13.uelc20.3,说明此漏洞已修复

详细的修复解决方案:

方案一: 在线升级

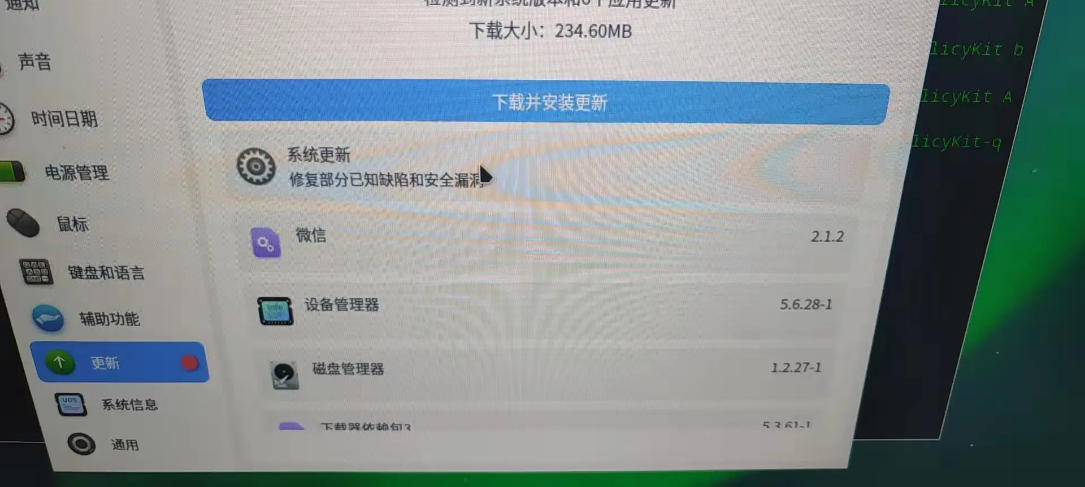

桌面专业版通过系统更新修复

通过控制中心-更新-检查更新-安装更新进行升级-重启

或者直接升级相应软件

sudo apt update && sudo apt reinstall policykit-1

服务器d版(企业版)通过apt更新修复

通过 *** apt update && apt dist-upgrade*** 更新修复

服务器e版(欧拉版)通过yum更新修复

通过 yum upgrade polkit 更新修复

服务器a版(anolis)通过yum更新修复

通过 yum upgrade polkit 更新修复

方案二: 离线升级

对于无法通过仓库进行升级的情况,提供了离线方案:

服务器各版本离线补丁包下载地址:

①10xxa——对应服务器A版(anolis),下属1002a和102xa,分别有amd架构和arm架构的离线包

下载链接:服务器a版漏洞修复补丁包.zip

下载对应离线包之后,root权限下执行

rpm -ivh polkit*.rpm

②10xxd——对应服务器D版(企业版),下属deb-amd对应amd架构,deb-arm对应arm架构

下载对应离线包之后,root权限下执行

dpkg -i *.deb

③10xxe——对应服务器E版(欧拉版),下属有amd架构和arm架构的离线包

下载链接:服务器e版漏洞修复补丁包.zip

下载对应离线包之后,root权限下执行

rpm -ivh polkit*.rpm

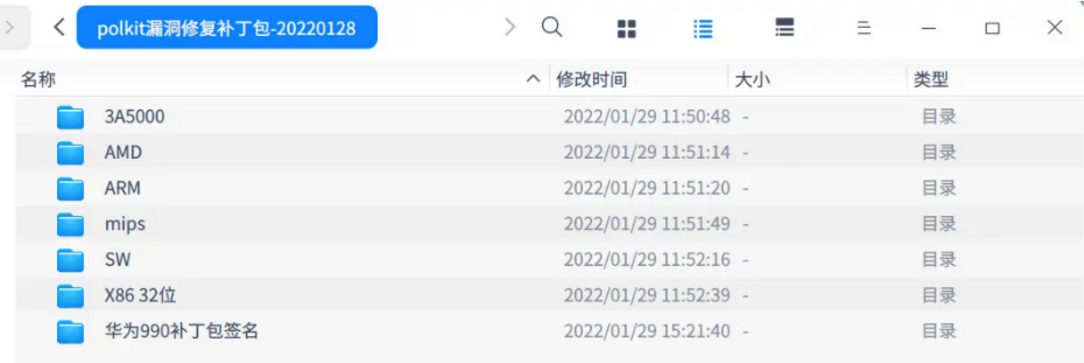

④桌面专业版离线补丁包下载地址:

其中提供了AMD,ARM,MIPS,Loongarch等多架构补丁包。

后端自测范围:AMD/ARM/MIPS

测试版本:桌面专业版1020/1030/1040

测试结果:确认安装正常,安装完成后使用系统认证功能正常

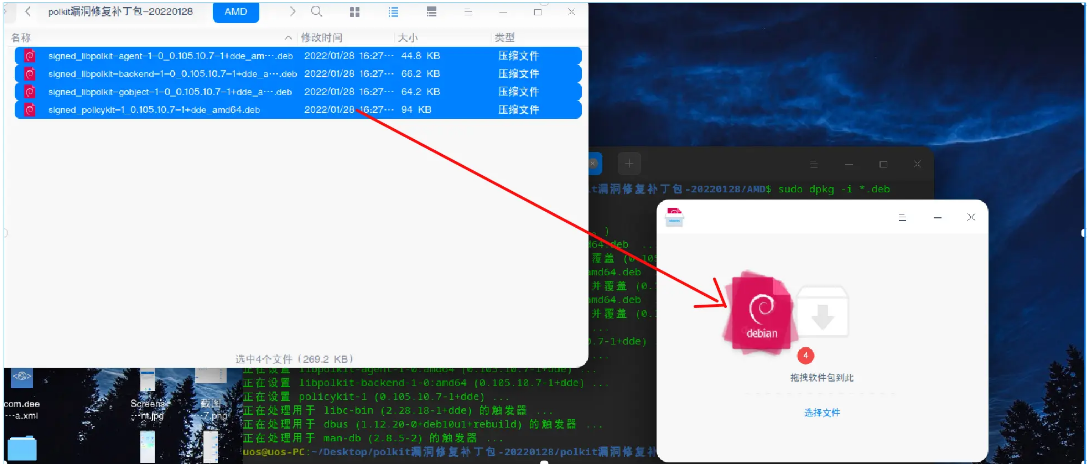

安装步骤:

1.选择对应架构deb;

2.打开软件包安装器,将离线包拖动到安装器窗口,点击安装,提示密码确认,需要输入用户开机登陆密码。

温馨提示:攀升网站提供的技术方案与您产品的实际情况可能存在差异,请您认真阅读方案并知晓其示风险的情况下谨慎操作,避免造成任何损失。